商品簡介

作者簡介

目次

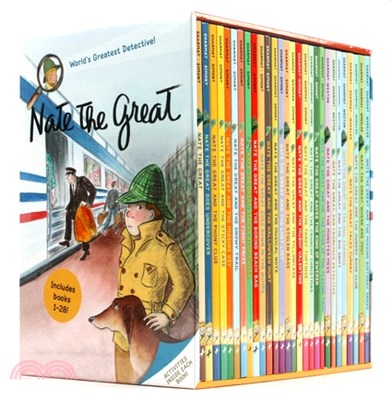

相關商品

商品簡介

軟件定義安全由軟件定義網絡引申而來,實現安全由業務和應用驅動,從而實現複雜網絡的安全防護,提升安全防護能力和用戶安全體驗。可編程對抗防禦系統是F5公司提出的一種基於雲端的安全服務,可以靈活、便捷地應對各種攻擊。

《軟件定義安全及可編程對抗系統實戰》以作者多年的工作經驗為基礎,詳細介紹了軟件定義安全以及可編程對抗系統的相關概念和具體應用。本書共分10章,從安全現狀、核心問題、防禦架構、成功案例等幾個方面,詳細闡述軟件定義安全在實際對抗場景中的應用細節,以及如何通過腳本驅動整個防禦體系,實現高頻、靈活的防禦,展示可編程防禦架構的實際功能。

《軟件定義安全及可編程對抗系統實戰》適合架構師、IT管理人員、應用開發人員和安全相關人員閱讀。

《軟件定義安全及可編程對抗系統實戰》以作者多年的工作經驗為基礎,詳細介紹了軟件定義安全以及可編程對抗系統的相關概念和具體應用。本書共分10章,從安全現狀、核心問題、防禦架構、成功案例等幾個方面,詳細闡述軟件定義安全在實際對抗場景中的應用細節,以及如何通過腳本驅動整個防禦體系,實現高頻、靈活的防禦,展示可編程防禦架構的實際功能。

《軟件定義安全及可編程對抗系統實戰》適合架構師、IT管理人員、應用開發人員和安全相關人員閱讀。

作者簡介

金飛,F5亞太區安全解決方案架構師,主要研究方向為信息安全技術及防禦架構設計。擔任中央電視臺、環球時報、中國銀監會、北京市銀監局等單位的信息安全顧問。於2008年參與了北京奧運會、北京殘奧會的信息安全保障工作,並在2009年協助破獲首例網絡電話詐騙案。

周辛酉,MBA,現任F5中國區技術經理;知名講師,知名架構師,可編程控制專家。主要研究方向為雲計算及開發運維下的可編程控制、雲計算及傳統數據中心的安全架構及對抗、彈性架構及應用的高可用性、智能運維及自動化、軟件定義的應用服務、業務連續性部署等。

陳玉奇,F5公司知名安全方案顧問,具有十多年的信息安全從業經驗,熟悉各類信息安全技術和產品,自2012年起加入F5公司,負責應用交付和安全方案的設計和推廣,專注於DDoS攻擊防護和應用層攻擊防護研究。在加入F5之前,曾先後供職於Servgate和Radware公司,從事應用交付、信息安全方案設計和支持等工作。

周辛酉,MBA,現任F5中國區技術經理;知名講師,知名架構師,可編程控制專家。主要研究方向為雲計算及開發運維下的可編程控制、雲計算及傳統數據中心的安全架構及對抗、彈性架構及應用的高可用性、智能運維及自動化、軟件定義的應用服務、業務連續性部署等。

陳玉奇,F5公司知名安全方案顧問,具有十多年的信息安全從業經驗,熟悉各類信息安全技術和產品,自2012年起加入F5公司,負責應用交付和安全方案的設計和推廣,專注於DDoS攻擊防護和應用層攻擊防護研究。在加入F5之前,曾先後供職於Servgate和Radware公司,從事應用交付、信息安全方案設計和支持等工作。

目次

第 1章 攻擊技術的發展現狀及趨勢 1

1.1 真實還是幻象:暗網 1

1.1.1 何為“暗網” 1

1.1.2 洋蔥瀏覽器 3

1.1.3 “絲綢之路” 3

1.1.4 暗網體系 4

1.2 IoT安全?TB DDoS時代來臨 4

1.2.1 IoT的脆弱性 4

1.2.2 Botnet+IoT核爆級別攻擊架構 6

1.2.3 TB時代來臨 7

1.2.4 虛擬世界的911 7

1.2.5 威脅將至 8

1.3 瀏覽器攻擊 9

1.3.1 橫空出世的新威脅 9

1.3.2 壞人在哪裡 10

1.3.3 Dyer木馬剖析 11

1.3.4 驗證弱點 12

1.4 撞庫攻擊 17

1.4.1 金融詐騙第 一環 17

1.4.2 撞庫工具以及如何發現

低頻撞庫 18

1.5 API攻擊 19

1.5.1 API攻擊的威脅性 21

1.5.2 API攻擊的種類 22

1.5.3 API攻擊的緩解方法 24

1.5.4 API開發和管理 24

1.6 薅羊毛攻擊 25

1.7 從WannaCry到Armada Collective 26

1.8 安全威脅總結與歸納 27

第 2章 軟件定義安全與安全生態和正確

認知 28

2.1 軟件定義安全的概念 28

2.2 SecDevOps 29

2.3 軟件定義安全的行業準備 30

2.4 安全的正確認知 31

2.4.1 安全需要全域觀 32

2.4.2 安全從編碼開始 33

2.4.3 安全需要機構分離、業務

融合 35

2.4.4 我們再也回不去了 37

2.4.5 雲對安全的影響 39

第3章 F5的安全屬性 40

3.1 F5安全的歷程 40

3.2 全代理架構 41

3.3 底層核心TMOS 43

3.4 行業評價 45

第4章 F5的安全產品體系及應用場景 48

4.1 ASM ―行業領導者 49

4.1.1 產品概述 49

4.1.2 功能特點及應用場景 50

4.2 FPS―顛覆性安全產品 73

4.2.1 產品概述 73

4.2.2 功能特點及應用場景 73

4.3 APM―可視化邏輯流程圖 82

4.3.1 產品概述 83

4.3.2 功能特點及應用場景 84

4.4 AFM―性能霸主 85

4.4.1 產品概述 86

4.4.2 功能特點及應用場景 86

4.5 DHD―為對抗而生 89

4.5.1 產品概述 89

4.5.2 功能特點及應用場景 89

第5章 F5可編程生態 93

5.1 DevCentral―F5全球技術社區 93

5.2 TMSH 94

5.3 iControl 94

5.4 iApp 95

5.5 iCall 96

5.6 iRules 96

5.6.1 iRules概念 96

5.6.2 iRules的特點 97

5.6.3 iRules開發工具iRule Editor 97

5.6.4 iRules事件及事件驅動 98

5.6.5 iRules事件觸發順序 100

5.6.6 iRules案例解析 101

5.6.7 如何編寫運行快速的iRules 106

第6章 F5可編程的安全應用場景 107

6.1 iRules緩解Apache Range攻擊 107

6.1.1 功能概述 107

6.1.2 F5配置 107

6.1.3 JMeter偽造Range攻擊 108

6.1.4 Range攻擊分析 109

6.1.5 iRules防護SlowPost 110

6.1.6 開啟防護 110

6.2 iRules通過cookie實現黑名單阻斷

限制 112

6.2.1 功能介紹 112

6.2.2 iRules基於cookie識別用戶 112

6.2.3 開啟防護情況 113

6.3 iRules緩解DNS DoS攻擊 115

6.3.1 功能概述 115

6.3.2 實驗環境相關配置 115

6.3.3 iRules基於DNS頻率進行

防護 117

6.3.4 開啟防護情況 118

6.4 iRules基於源地址HTTP鏈接的

頻率實現限制 119

6.4.1 功能概述 119

6.4.2 F5配置 120

6.4.3 JMeter配置 121

6.4.4 未開啟防護的情況 122

6.4.5 iRules限制HTTP連接頻率 123

6.4.6 開啟防護情況 124

6.5 iRules緩解SlowHeader類型

攻擊 125

6.5.1 功能概述 125

6.5.2 HTTP Attack過程 125

6.5.3 Slow Header攻擊分析 127

6.5.4 iRules防護Slow Header 128

6.5.5 開啟防護情況 128

6.5.6 非iRules方式防護 129

6.6 iRules緩解Slow Post攻擊 130

6.6.1 功能概述 130

6.6.2 HTTP Attack攻擊 130

6.6.3 Slow Post攻擊分析 131

6.6.4 iRules防護Slow Post 133

6.6.5 開啟防護情況 133

6.7 iRules實現TCP連接頻率的

限制 135

6.7.1 功能概述 135

6.7.2 JMeter配置 135

6.7.3 未開啟防護情況 137

6.7.4 iRules基於TCP連接頻率

防護 138

6.7.5 開啟防護情況 139

6.8 iRules實現TCP總連接數限制 140

6.8.1 功能概述 140

6.8.2 未開啟防護情況 140

6.8.3 iRules基於TCP總數防護 141

6.8.4 開啟防護情況 142

6.9 iRules實現統計單IP歷史最大訪

問頻率 143

6.9.1 功能概述 143

6.9.2 iRules查看連接頻率 143

6.9.3 學習模式效果 144

6.10 iRules實現多個IP中歷史最大

頻率統計 145

6.10.1 功能概述 145

6.10.2 iRules查看連接頻率 146

6.10.3 學習模式效果 147

6.11 iRules實現反插腳本進行防護 149

6.11.1 功能概述 149

6.11.2 iRules基於反插腳本進行

防護 149

6.11.3 開啟防護情況 150

6.12 iRules實現黑名單阻斷限制 152

6.12.1 功能概述 152

6.12.2 iRules限制HTTP連接頻率與

黑名單防護 152

6.12.3 開啟防護情況 153

6.13 iRules利用白名單緩解DNS DoS

攻擊 155

6.13.1 功能概述 155

6.13.2 F5配置 155

6.13.3 iRules基於白名單進行防護 156

6.13.4 請求域名未在DNS白名單中的

防護情況 158

6.13.5 請求域名在DNS白名單中的

防護情況 159

6.13.6 IP白名單放過功能 160

6.14 iRules緩解國外銀行DDoS

攻擊 162

第7章 F5安全架構 166

7.1 F5 API防禦架構 167

7.2 F5 DDoS防禦架構 169

7.3 F5 SSL安全架構 176

7.4 F5瀏覽器安全架構 179

7.5 F5 IoT安全架構 180

7.6 F5 DNS安全架構 183

第8章 應用案例分享 186

8.1 力挽狂瀾:運營商清洗中心 186

8.1.1 案例背景 186

8.1.2 行業分析 187

8.1.3 功能設計 188

8.1.4 測試拓撲 189

8.1.5 服務內容 190

8.1.6 防禦功能驗證 191

8.1.7 客戶反饋及演示解讀 217

8.1.8 架構優化 220

8.2 貼身護衛:公有雲安全 222

8.3 場景安全:企業級清洗中心 223

8.4 高頻之戰:航空公司黃牛軟件 225

8.4.1 案例背景 225

8.4.2 對抗思路及措施 225

8.5 最陌生的熟人:商業銀行秒殺

案例 232

8.5.1 秒殺背景介紹 232

8.5.2 防禦架構概述 232

8.5.3 業務場景及用戶需求 233

8.5.4 iRules防護原理 234

8.5.5 ASM防護方案及原理 236

8.6 彙聚之地:企業統一認證

案例 237

第9章 信息安全的銷售之道 240

9.1 預習作業 240

9.2 信息安全的交流 244

9.2.1 建立信任 244

9.2.2 明確需求類型 244

9.2.3 替客戶多想一步 244

9.2.4 引入更多資源 245

9.3 上兵伐謀:F5 Security Combine 245

第 10章 技術文檔:6天跟我學iRules 247

10.1 第 一天:基本概念 247

10.1.1 變量 247

10.1.2 事件 248

10.1.3 函數 248

10.1.4 條件語句 248

10.2 第二天:Hello World! 249

10.3 第三天:幾個常用的iRules 251

10.4 第四天:switch模型和強大的

class 254

10.5 第五條:理一理頭緒 256

10.6 第六天:分析iRules 259

用互聯網思維認知世界 262

1.1 真實還是幻象:暗網 1

1.1.1 何為“暗網” 1

1.1.2 洋蔥瀏覽器 3

1.1.3 “絲綢之路” 3

1.1.4 暗網體系 4

1.2 IoT安全?TB DDoS時代來臨 4

1.2.1 IoT的脆弱性 4

1.2.2 Botnet+IoT核爆級別攻擊架構 6

1.2.3 TB時代來臨 7

1.2.4 虛擬世界的911 7

1.2.5 威脅將至 8

1.3 瀏覽器攻擊 9

1.3.1 橫空出世的新威脅 9

1.3.2 壞人在哪裡 10

1.3.3 Dyer木馬剖析 11

1.3.4 驗證弱點 12

1.4 撞庫攻擊 17

1.4.1 金融詐騙第 一環 17

1.4.2 撞庫工具以及如何發現

低頻撞庫 18

1.5 API攻擊 19

1.5.1 API攻擊的威脅性 21

1.5.2 API攻擊的種類 22

1.5.3 API攻擊的緩解方法 24

1.5.4 API開發和管理 24

1.6 薅羊毛攻擊 25

1.7 從WannaCry到Armada Collective 26

1.8 安全威脅總結與歸納 27

第 2章 軟件定義安全與安全生態和正確

認知 28

2.1 軟件定義安全的概念 28

2.2 SecDevOps 29

2.3 軟件定義安全的行業準備 30

2.4 安全的正確認知 31

2.4.1 安全需要全域觀 32

2.4.2 安全從編碼開始 33

2.4.3 安全需要機構分離、業務

融合 35

2.4.4 我們再也回不去了 37

2.4.5 雲對安全的影響 39

第3章 F5的安全屬性 40

3.1 F5安全的歷程 40

3.2 全代理架構 41

3.3 底層核心TMOS 43

3.4 行業評價 45

第4章 F5的安全產品體系及應用場景 48

4.1 ASM ―行業領導者 49

4.1.1 產品概述 49

4.1.2 功能特點及應用場景 50

4.2 FPS―顛覆性安全產品 73

4.2.1 產品概述 73

4.2.2 功能特點及應用場景 73

4.3 APM―可視化邏輯流程圖 82

4.3.1 產品概述 83

4.3.2 功能特點及應用場景 84

4.4 AFM―性能霸主 85

4.4.1 產品概述 86

4.4.2 功能特點及應用場景 86

4.5 DHD―為對抗而生 89

4.5.1 產品概述 89

4.5.2 功能特點及應用場景 89

第5章 F5可編程生態 93

5.1 DevCentral―F5全球技術社區 93

5.2 TMSH 94

5.3 iControl 94

5.4 iApp 95

5.5 iCall 96

5.6 iRules 96

5.6.1 iRules概念 96

5.6.2 iRules的特點 97

5.6.3 iRules開發工具iRule Editor 97

5.6.4 iRules事件及事件驅動 98

5.6.5 iRules事件觸發順序 100

5.6.6 iRules案例解析 101

5.6.7 如何編寫運行快速的iRules 106

第6章 F5可編程的安全應用場景 107

6.1 iRules緩解Apache Range攻擊 107

6.1.1 功能概述 107

6.1.2 F5配置 107

6.1.3 JMeter偽造Range攻擊 108

6.1.4 Range攻擊分析 109

6.1.5 iRules防護SlowPost 110

6.1.6 開啟防護 110

6.2 iRules通過cookie實現黑名單阻斷

限制 112

6.2.1 功能介紹 112

6.2.2 iRules基於cookie識別用戶 112

6.2.3 開啟防護情況 113

6.3 iRules緩解DNS DoS攻擊 115

6.3.1 功能概述 115

6.3.2 實驗環境相關配置 115

6.3.3 iRules基於DNS頻率進行

防護 117

6.3.4 開啟防護情況 118

6.4 iRules基於源地址HTTP鏈接的

頻率實現限制 119

6.4.1 功能概述 119

6.4.2 F5配置 120

6.4.3 JMeter配置 121

6.4.4 未開啟防護的情況 122

6.4.5 iRules限制HTTP連接頻率 123

6.4.6 開啟防護情況 124

6.5 iRules緩解SlowHeader類型

攻擊 125

6.5.1 功能概述 125

6.5.2 HTTP Attack過程 125

6.5.3 Slow Header攻擊分析 127

6.5.4 iRules防護Slow Header 128

6.5.5 開啟防護情況 128

6.5.6 非iRules方式防護 129

6.6 iRules緩解Slow Post攻擊 130

6.6.1 功能概述 130

6.6.2 HTTP Attack攻擊 130

6.6.3 Slow Post攻擊分析 131

6.6.4 iRules防護Slow Post 133

6.6.5 開啟防護情況 133

6.7 iRules實現TCP連接頻率的

限制 135

6.7.1 功能概述 135

6.7.2 JMeter配置 135

6.7.3 未開啟防護情況 137

6.7.4 iRules基於TCP連接頻率

防護 138

6.7.5 開啟防護情況 139

6.8 iRules實現TCP總連接數限制 140

6.8.1 功能概述 140

6.8.2 未開啟防護情況 140

6.8.3 iRules基於TCP總數防護 141

6.8.4 開啟防護情況 142

6.9 iRules實現統計單IP歷史最大訪

問頻率 143

6.9.1 功能概述 143

6.9.2 iRules查看連接頻率 143

6.9.3 學習模式效果 144

6.10 iRules實現多個IP中歷史最大

頻率統計 145

6.10.1 功能概述 145

6.10.2 iRules查看連接頻率 146

6.10.3 學習模式效果 147

6.11 iRules實現反插腳本進行防護 149

6.11.1 功能概述 149

6.11.2 iRules基於反插腳本進行

防護 149

6.11.3 開啟防護情況 150

6.12 iRules實現黑名單阻斷限制 152

6.12.1 功能概述 152

6.12.2 iRules限制HTTP連接頻率與

黑名單防護 152

6.12.3 開啟防護情況 153

6.13 iRules利用白名單緩解DNS DoS

攻擊 155

6.13.1 功能概述 155

6.13.2 F5配置 155

6.13.3 iRules基於白名單進行防護 156

6.13.4 請求域名未在DNS白名單中的

防護情況 158

6.13.5 請求域名在DNS白名單中的

防護情況 159

6.13.6 IP白名單放過功能 160

6.14 iRules緩解國外銀行DDoS

攻擊 162

第7章 F5安全架構 166

7.1 F5 API防禦架構 167

7.2 F5 DDoS防禦架構 169

7.3 F5 SSL安全架構 176

7.4 F5瀏覽器安全架構 179

7.5 F5 IoT安全架構 180

7.6 F5 DNS安全架構 183

第8章 應用案例分享 186

8.1 力挽狂瀾:運營商清洗中心 186

8.1.1 案例背景 186

8.1.2 行業分析 187

8.1.3 功能設計 188

8.1.4 測試拓撲 189

8.1.5 服務內容 190

8.1.6 防禦功能驗證 191

8.1.7 客戶反饋及演示解讀 217

8.1.8 架構優化 220

8.2 貼身護衛:公有雲安全 222

8.3 場景安全:企業級清洗中心 223

8.4 高頻之戰:航空公司黃牛軟件 225

8.4.1 案例背景 225

8.4.2 對抗思路及措施 225

8.5 最陌生的熟人:商業銀行秒殺

案例 232

8.5.1 秒殺背景介紹 232

8.5.2 防禦架構概述 232

8.5.3 業務場景及用戶需求 233

8.5.4 iRules防護原理 234

8.5.5 ASM防護方案及原理 236

8.6 彙聚之地:企業統一認證

案例 237

第9章 信息安全的銷售之道 240

9.1 預習作業 240

9.2 信息安全的交流 244

9.2.1 建立信任 244

9.2.2 明確需求類型 244

9.2.3 替客戶多想一步 244

9.2.4 引入更多資源 245

9.3 上兵伐謀:F5 Security Combine 245

第 10章 技術文檔:6天跟我學iRules 247

10.1 第 一天:基本概念 247

10.1.1 變量 247

10.1.2 事件 248

10.1.3 函數 248

10.1.4 條件語句 248

10.2 第二天:Hello World! 249

10.3 第三天:幾個常用的iRules 251

10.4 第四天:switch模型和強大的

class 254

10.5 第五條:理一理頭緒 256

10.6 第六天:分析iRules 259

用互聯網思維認知世界 262

主題書展

更多

主題書展

更多書展今日66折

您曾經瀏覽過的商品

購物須知

大陸出版品因裝訂品質及貨運條件與台灣出版品落差甚大,除封面破損、內頁脫落等較嚴重的狀態,其餘商品將正常出貨。

特別提醒:部分書籍附贈之內容(如音頻mp3或影片dvd等)已無實體光碟提供,需以QR CODE 連結至當地網站註冊“並通過驗證程序”,方可下載使用。

無現貨庫存之簡體書,將向海外調貨:

海外有庫存之書籍,等候約45個工作天;

海外無庫存之書籍,平均作業時間約60個工作天,然不保證確定可調到貨,尚請見諒。

為了保護您的權益,「三民網路書店」提供會員七日商品鑑賞期(收到商品為起始日)。

若要辦理退貨,請在商品鑑賞期內寄回,且商品必須是全新狀態與完整包裝(商品、附件、發票、隨貨贈品等)否則恕不接受退貨。